[Burp Suite] 설치 방법

오늘은 어제 "Suninatas(써니나타스) 4번 문제"에서 사용했던 [Burp Suite]에 대한 설치 방법에 대해 설명하고자 합니다. 아래의 링크는 어제 내가 풀었던 링크를 걸어놨습니다.

[SuNiNaTaS] 4번 문제 풀이

[SuNiNaTaS] 4번 문제 오늘은 'Suninatas(써니나타스)'에서 4번 문제를 풀기로 했다. 2번과 3번은 아직 공부가 부족해서 어떤식으로 접근을 해야하는 지 몰라서 나중에 풀기로 했다. 4번 문제를 들어가 보면 아래..

200301.tistory.com

일단 [Burp Suite]를 설치하기 전에 해당 툴에 대해서 간략하게 설명을 드리겠습니다.

[Burp Suite]란?

프록시(Proxy)를 사용하여 네트워크에서 통신하는 패킷을 가로채 사용자가 원하는 분석 및 조작 그리고 확인 등을 할 수 있게 도와주는 툴입니다. 그 외에도 다양한 기능을 이용해 취약점을 찾는 용도로도 사용이 됩니다.

주의사항!

사용자가 악의적인 의도를 가지고 사용하거나 불법적인 용도로 사용해서는 안되며, 그로 인해 피해를 입을 시 책임을 지지 않는 것을 명심해야 합니다.

자 이제 본격적으로 설치를 진행하겠습니다.

[Burp Suite] 사이트 접속

첫 번째로는 파일을 배포하고 있는 [Burp Suite] 사이트에 접속해서 다운로드를 하아야 합니다. 아래의 링크를 통해서 다운로드 시작합니다. 보통 설치를 하는 시간은 개인의 컴퓨터 사양에 따라 10~20분 정도 걸립니다.

https://portswigger.net/burp/communitydownload

Download Burp Suite Community Edition

PortSwigger offers tools for web application security, testing & scanning. Choose from a wide range of security tools & identify the very latest vulnerabilities.

portswigger.net

[Burp Suite] 설치 진행 과정

파일 다운로드가 끝났으면 실행파일을 열어줍니다. 처음 열게 되면 아래와 같은 화면이 보일 것입니다. 해당 화면은 이전에 설치한 적이 있어서 이전 버전보다 업데이트를 원하면 "Yes"를 클릭하면 됩니다. 새로 업데이트보다 이전 버전을 사용하고 싶으신 분들은 "No"를 클릭하고 "Next"로 넘겨주면 됩니다. 사실 어떤 것을 선택하는지 설치하는 과정에서는 큰 문제는 없습니다.

다음으로는 파일 저장 경로를 설정하는 것입니다. 기본적으로는 C드라이브에 Program Files에 저장되는 데, 다른 곳에 저장하고 싶으신 분들은 "Browse"를 클릭해서 원하는 곳에 저장해주면 됩니다.

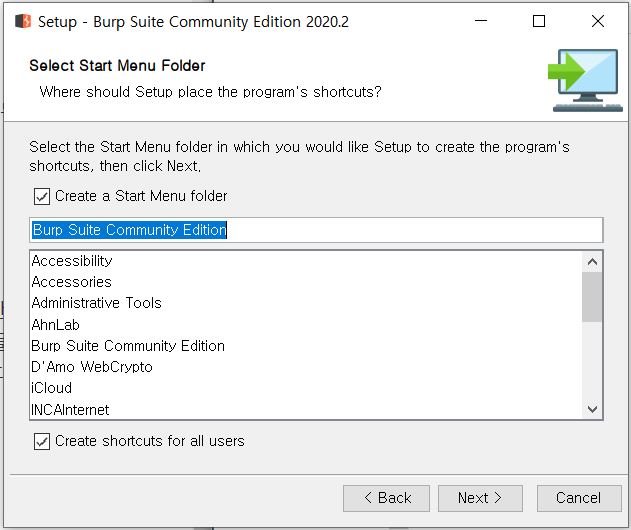

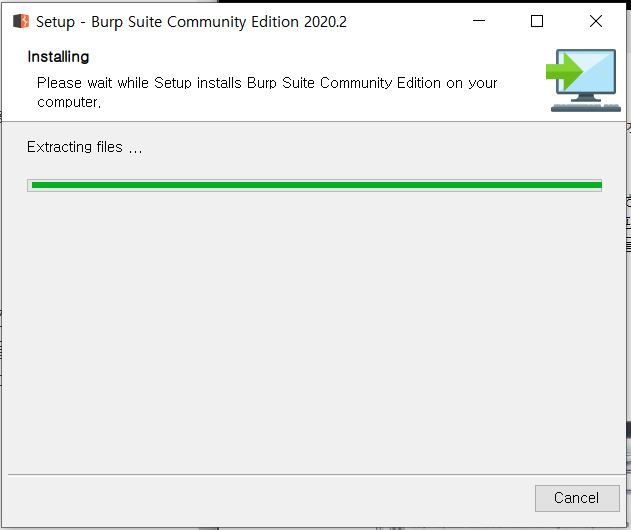

이제 거의 다 왔습니다. 지금부터는 계속 "Next" 버튼만 누르고 기다리기만 하면 설치가 완료됩니다.

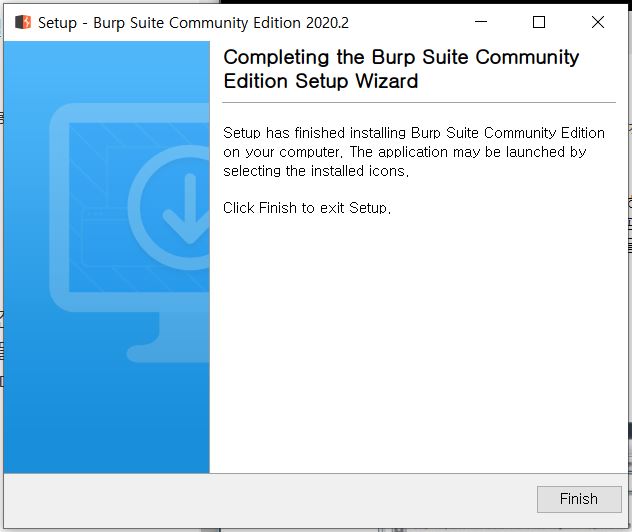

기다리기만 하면 설치가 완료되었습니다.

여기까지가 [Burp Suite] 설치 방법이었습니다. 이제는 [Burp Suite]를 사용하기 위해서 프록시(Proxy) 서버를 설정하는 방법에 대해서 설명드리겠습니다.

[Burp Suite] 설정 방법

[Burp Suite]를 설치가 완료가 되면, 파일을 실행시켜 해당 툴을 열어줍니다.

해당 툴을 열어주면 아래와 같은 화면이 보일 것인데, "Temporary project"를 클릭하고 "Next"로 다음 화면으로 넘겨줍니다.

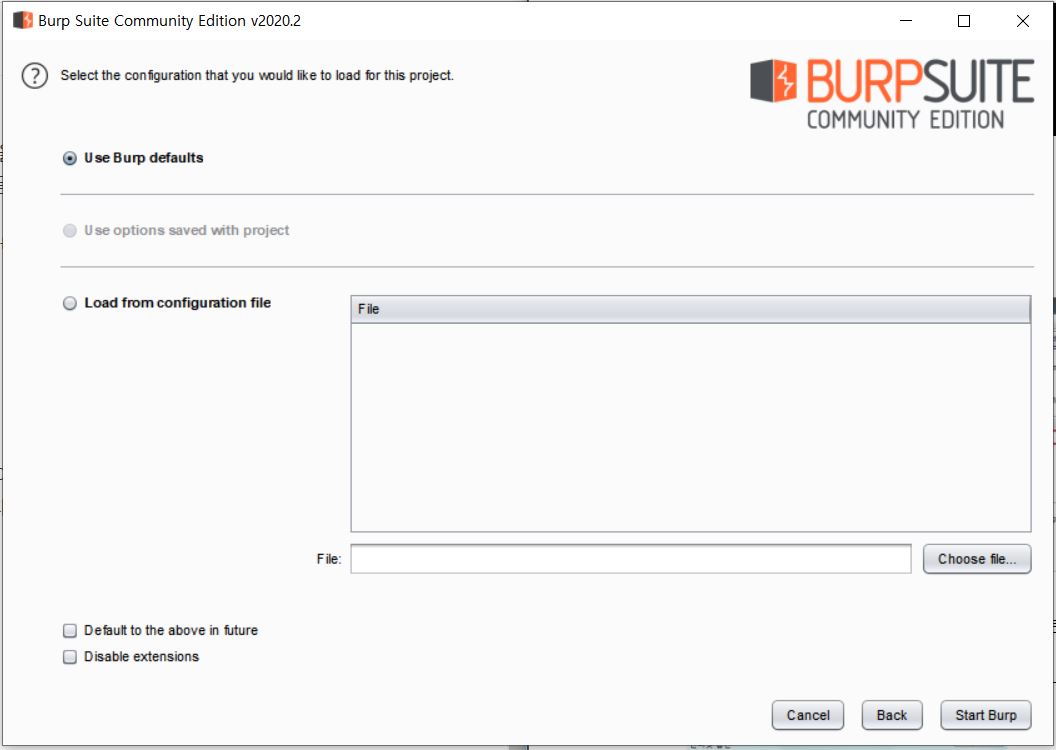

그다음 화면에서는 "Use Burp defaults"를 클릭한 뒤 "Start Burp"를 눌러서 [Burp Suite]를 실행시켜줍니다.

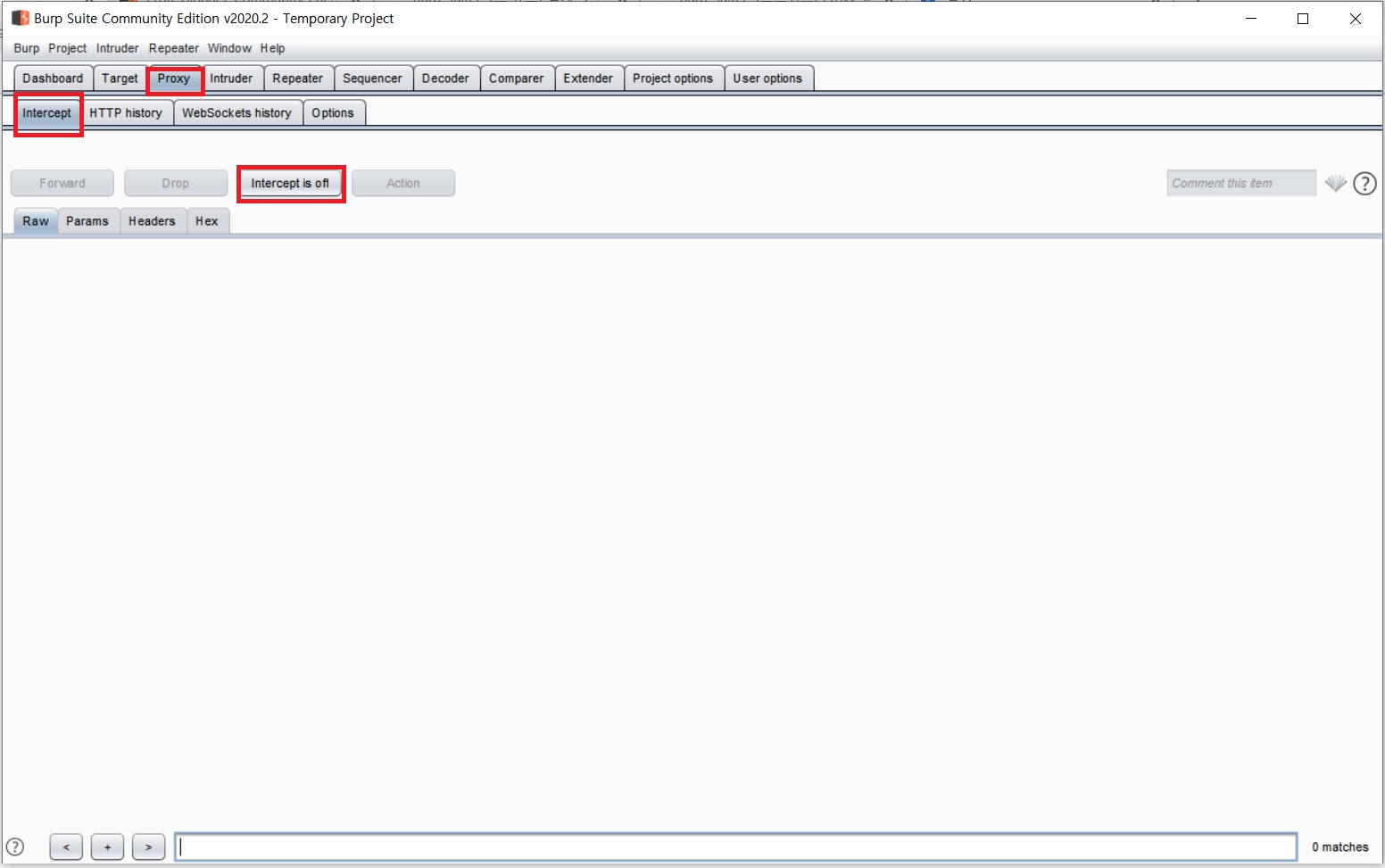

아래 화면이 [Burp Suite]의 첫 화면입니다. 이제 Proxy를 설정해보러 가겠습니다.

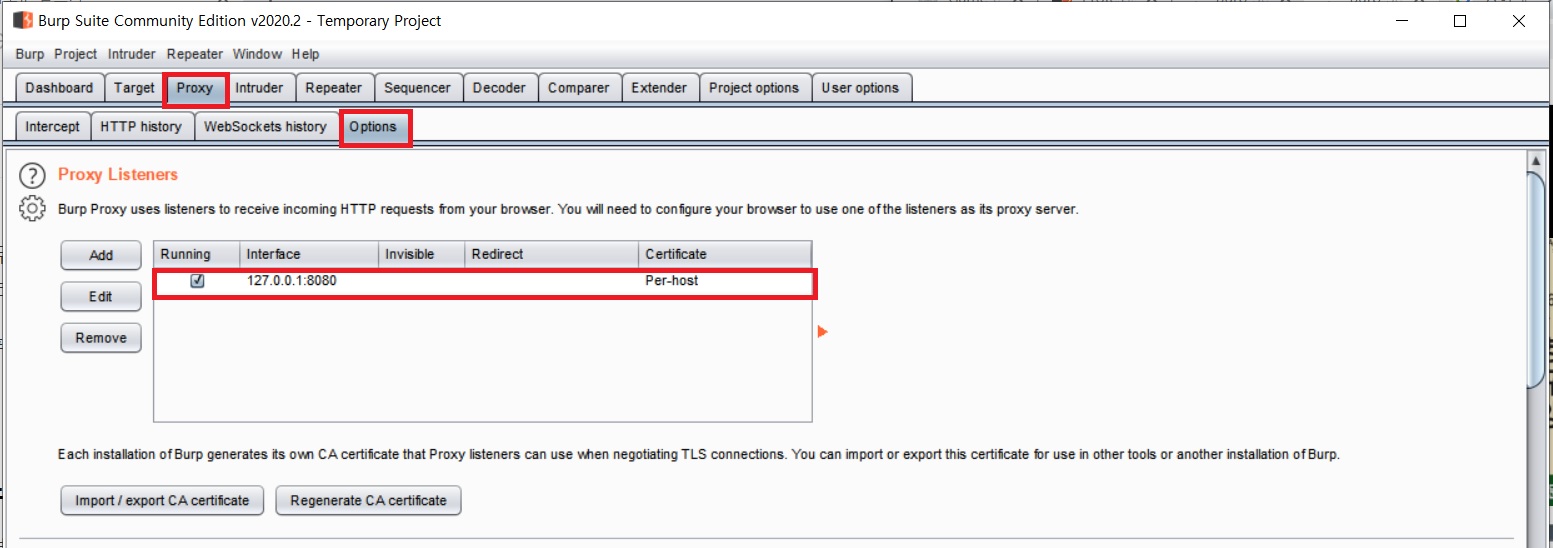

이제 메뉴바에서 "Proxy" -> "Options"에 들어갑니다. 들어간 뒤 빨간색 네모 박스 친 부분에 체크 표시를 해줍니다.

[Burp Suite] 내에서 Proxy 설정이 끝이 났으면 이제 크롬에서 Porxy를 설정해주러 이동합니다.

(제가 크롬을 이용해서 크롬 위주로 설명을 드리겠습니다. 그 부분에 대해서 양해 부탁드립니다.)

크롬 오른쪽 상단에 설정창에 들어갑니다.

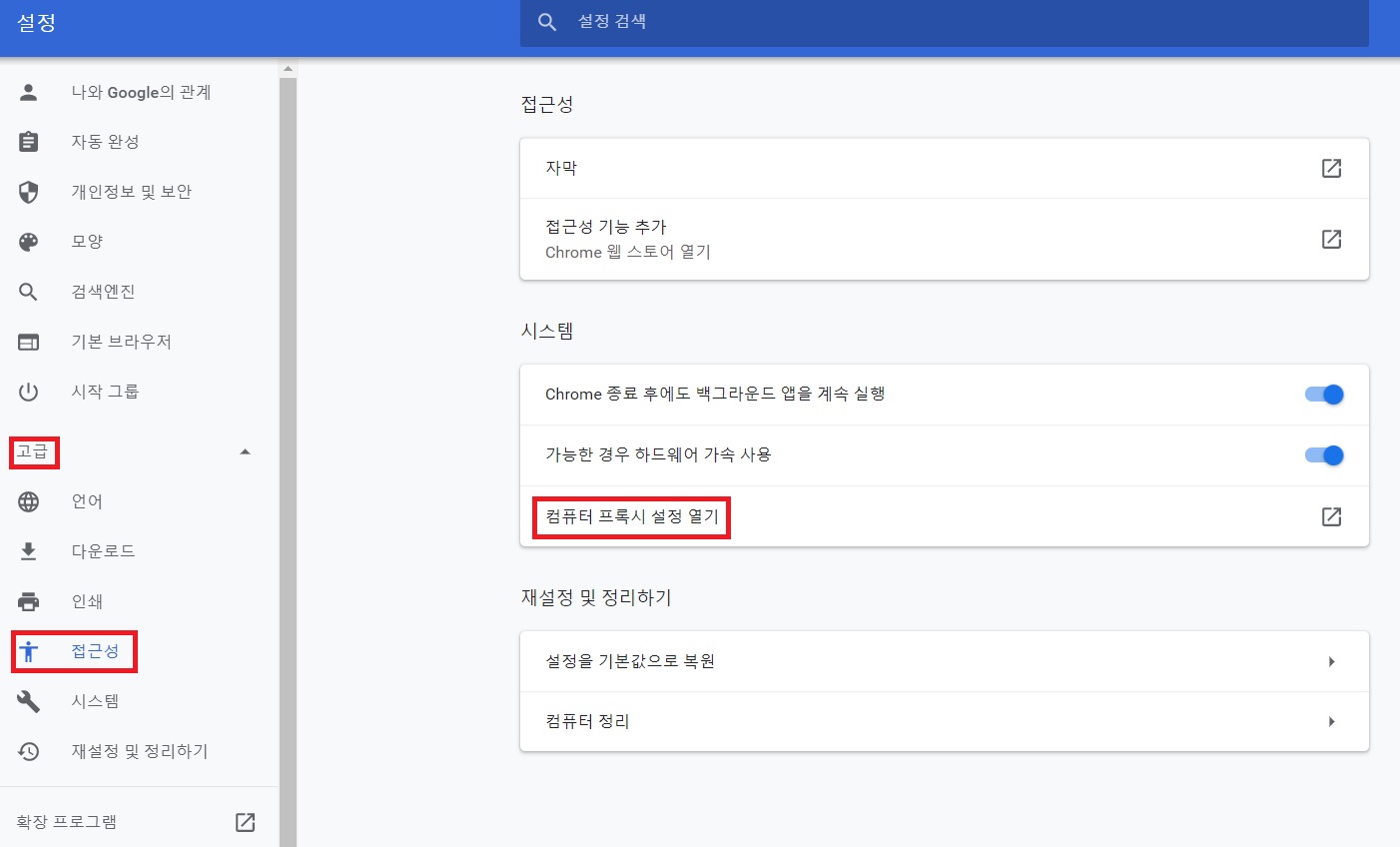

"설정" -> "고급" -> "접근성" -> "컴퓨터 프록시(Proxy) 설정 열기"

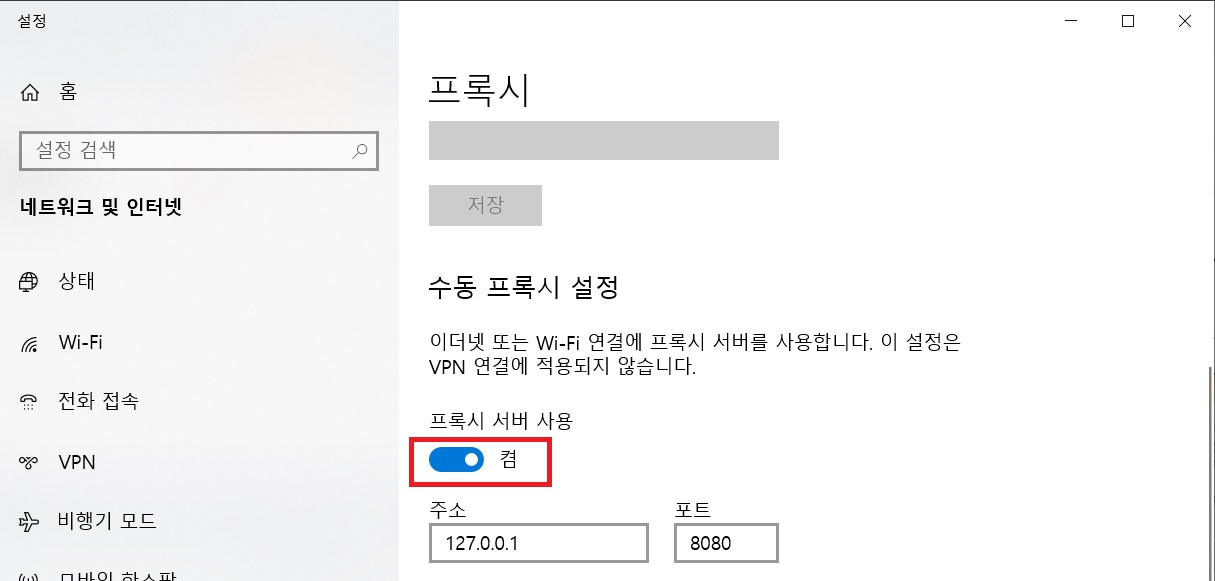

해당 방법으로 프록시(Proxy) 설정을 열게 되면 아래와 같은 창이 뜨게 됩니다. [Burp Suite]를 사용할 때, 프록시(Proxy) 서버 사용을 "켬"로 바꿔놓아서 진행하면 됩니다.

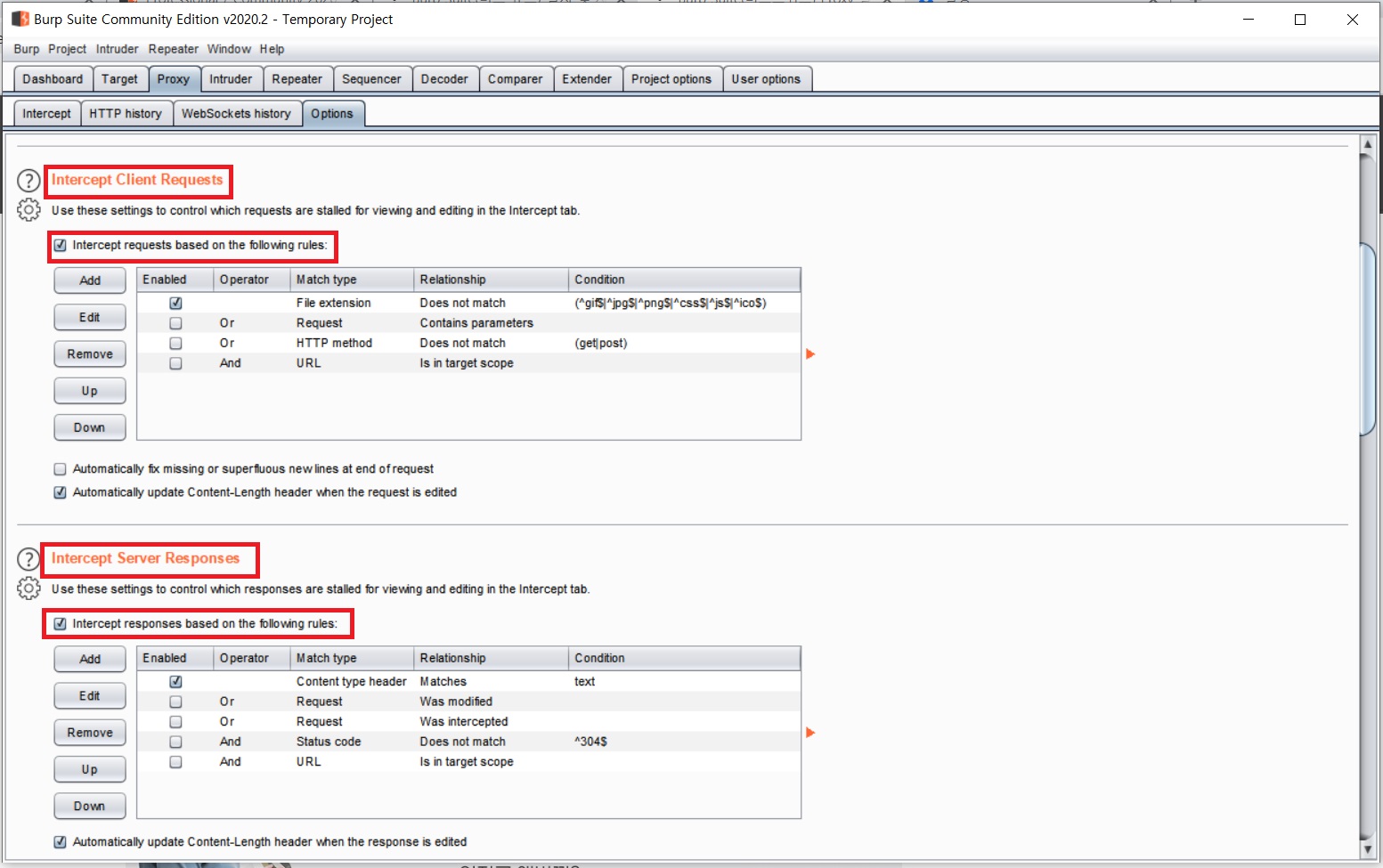

이제 마지막으로 다시 "Proxy" -> "Options"에 들어갑니다. 각각

"Intercept Cilent Requests"에 "Intercept requests basesd on the following rules" 체크 표시

"Intercept Server Responses"에 "Intercept responses basesd on the following rules" 체크 표시

이렇게 하면 [Burp Suite]를 사용할 준비가 끝난 것입니다. 그럼 어제 "Suninatas(써니나타스) 4번 문제"를 가지고 한번 실행해 보겠습니다.

[Burp Suite] 실행

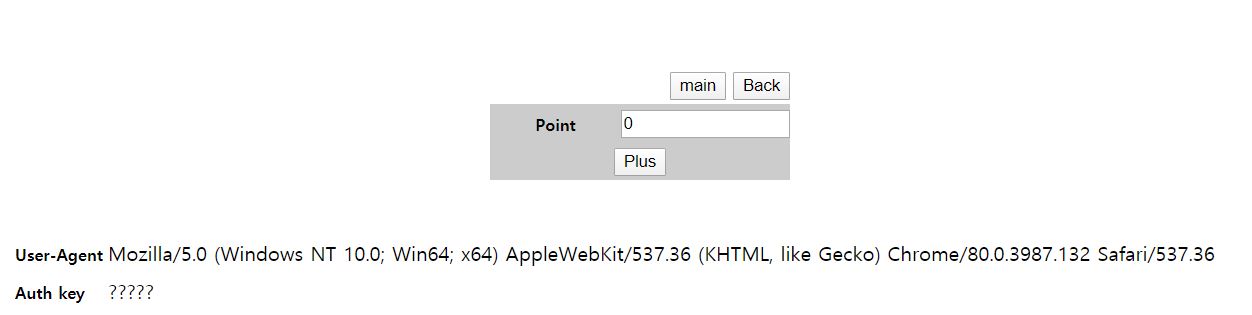

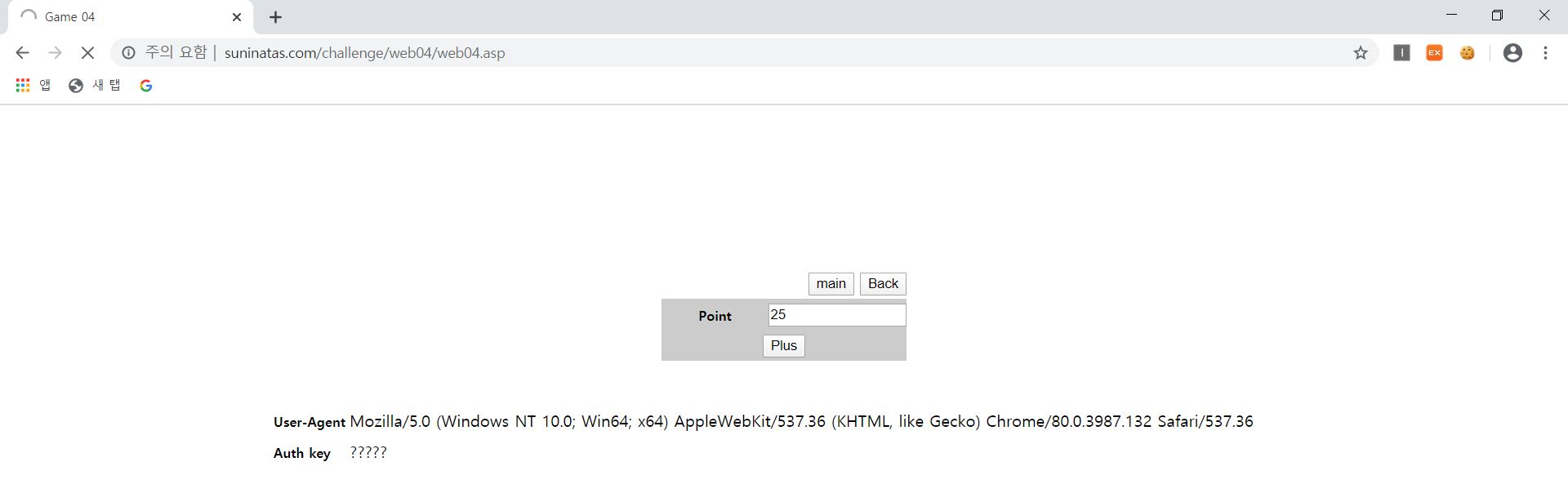

아래 화면은 "Suninatas(써니나타스) 4번문제"입니다.

[Burp Suite] 사용 방법

1. 수동 프록시(Proxy) 서버에서 "끔" -> "켬"으로 바꿔줍니다.

2. [Burp Suite]에서 "Proxy" -> "Intercept"에 들어간다. 그 다음 "Intercept in off"를 클릭해 "Intercept in on"으로 바꿔줍니다.

3. 문제 4번의 화면에서 새로고침을 누르면 아래의 화면처럼 패킷이 캡처되는 것을 볼 수 있습니다.

4. 이상으로 [Burp Suite]가 정상적으로 작동 되는 것을 볼 수 있었습니다.

*해당 블로그는 개인적인 공부와 정보 공유를 위해 만들었습니다.

'공부 > Tools' 카테고리의 다른 글

| [dotPeek] 설치 방법 (0) | 2020.03.24 |

|---|---|

| [Wireshark(와이어샤크)] 설치방법 (4) | 2020.03.22 |