[정보보안기사 PART 02] 암호학 - 암호학 개요

Section 02 암호학 개요

1. 암호학의 기본 개념

1) 암호학(Cryptology)의 정의

암호는 약속된 당사자 또는 집단에서만 암호문에 내포된 내용을 알 수 있게 하는 일종의 문서

암호학이란 평문을 다른 사람이 알아볼 수 없는 형태의 암호문으로 만들고, 특정 비밀키를 알고 있는 사람만이 다시 평문으로 복원시킬 수 있도록 하는 암호기술!

제3자(도청자)가 해독하는 방법을 분석하는 암호해독에 관하여 연구하는 학문이다.

2) 암호화와 복호화

암호화 : 메일(평문)을 키와 알고리즘을 통해 암호문으로 바꾸는 과정

복호화 : 암호문을 키와 알고리즘을 통해 메일(평문)으로 바꾸는 과정

3) 암호와 보안 상식

(가) 비밀 암호 알고리즘을 사용하지 말 것

(나) 약한 암호는 암호화하지 않은 것보다 위험하다

(다) 어떤 암호라도 언젠가는 해독된다.

(라) 암호는 보안의 아주 작은 부분이다.

2. 암호기법의 분류

1) 치환 암호와 전치 암호

(가) 치환 암호(대치 암호, Substitution Cipher)

비트, 문자 또는 문자의 블록을 다른 비트, 문자 또는 블록으로 대체

평문에서 사용하는 문자의 집합 ≠ 암호문에서 사용하는 문자의 집합

"교환하는 규칙" // 일대일 대응 아니어도 상관없음

(나) 전치 암호(Transposition Cipher)

비트, 문자 또는 블록이 원래 의미를 감추도록 재배열

평문에서 사용하는 문자의 집합 = 암호문에서 사용하는 문자의 집합

"자리를 바꾸는 규칙" // 일대일 대응 규칙 갖는다

2) 블록 암호와 스트림 암호

(가) 블록 암호(Block Cipher)

어느 특정 비트 수의 "집합"을 블록이라 명함

Round 기법 사용

반복적으로 암호화 과정 수행

진행 내부 상태 없음

(나) 스트림 암호(Stream Cipher)

한번에 1비트 혹은 1바이트의 데이터 흐름(스트림)을 순차적으로 처리

암호화 방식 : 평문과 키 스트림을 XOR 하여 생성

진행 내부 상태 가짐

| 구분 | 스트림 암호 | 블록 암호 |

| 장점 | 암호화 속도 빠름, 에러 전파현상 없음 | 높은 확산, 기밀성, 해시함수 등 다양 |

| 단점 | 낮은 확산 | 느린 암호화, 에러 전달 |

| 사례 | LFSP, MUX generator | DES, IDEA, SEED, RC5, AES |

| 암호화 단위 | 비트 | 블록 |

| 주요 대상 | 음성, 오디오/비디오 스트리밍 | 일반 데이터 전송, 스트리지 저장 |

3) 위치에 따른 암호화의 구분

(가) 링크 암호화(Link Encryption)

헤더를 포함한 모든 데이터를 암호화

라우터가 패킷을 다음 장소로 보내기 위해 홉(hop)을 이용

라우터는 헤더 부분을 해독하고, 헤더 내의 라우팅과 주소 정보를 읽고, 그것을 다시 암호화하여 전송

물리적 계층, 데이터 링크 계층에서 일어남

(나) 종단 간 암호화(End-to-End Encryption)

헤더(라우팅 정보)는 암호화하지 않음

근원지와 목적지 사이에 있는 장비들이 라우팅 정보만 읽고, 패킷을 그 진행 방향으로 통과

애플리케이션 계층에서 일어남

| 구분 | 링크 암호화 | 종단간 암호화 |

| 특징 |

ISP나 통신업자가 암호화 헤더를 포함한 모든 데이터 암호화 유저가 알고리즘 통제 불가 |

사용자가 암호화 헤더(라우팅 정보)는 암호화하지 않음 알고리즘에 대한 통제는 사용자가 함 |

| 장점 |

User-transparent하게 암호화되므로 운영이 간단 트래픽분석을 어렵게 함 온라인으로 암호화 |

사용자 인증 등 높은 수준의 보안 서비스를 제공 가능 중간 노드에서도 데이터가 암호문으로 존재 |

| 단점 |

중간 노드에서 데이터가 평문으로 노출 다양한 보안 서비스를 제공하는데 한계 네트워크가 커지면 비용 과다 |

트래픽분석이 취약 오프라인으로 암호화 |

4) 하드웨어와 소프트웨어 암호시스템

3. 주요 암호기술에 대한 개괄

1) 대칭키 암호와 비대칭키 암호

대칭키 암호(symmertric cryptography) : 암호화, 복호화할 때 키가 동일한 암호 알고리즘 방식

비대칭키 암호(asymmetric cryptography) : 암호화, 복호화 할 때 키가 다른 암호 알고리즘 방식

2) 하이브리드 암호 시스템(Hybrid cryptosystem)

대칭키 암호 + 공개키 암호

3) 일방향 해시함수

해시값은 일방향 해시함수(one-way hash function)를 사용하여 계산한 값

4) 메시지 인증코드

생각했던 통신 상대로부터 온 것임을 확인하기 위해 사용

전송 도중 변경되지 않았다는 것과 생각했던 통신 상대로부터 왔다는 걸 확인

무결성, 인증 제공하는 암호 기술

5) 전자서명

오프라인(off-line)에서 사용하는 도장이나 종이 위에 하는 서명을 온라인(on-line)에서 적용

거짓 행세, 변경, 부인 방지하는 기술

무결성, 인증, 부인방지 제공하는 암호 기술

6) 의사 난수 생성기

의사난수 생성기(PRNG, pseudo random number generator) 난수열을 생성하는 알고리즘

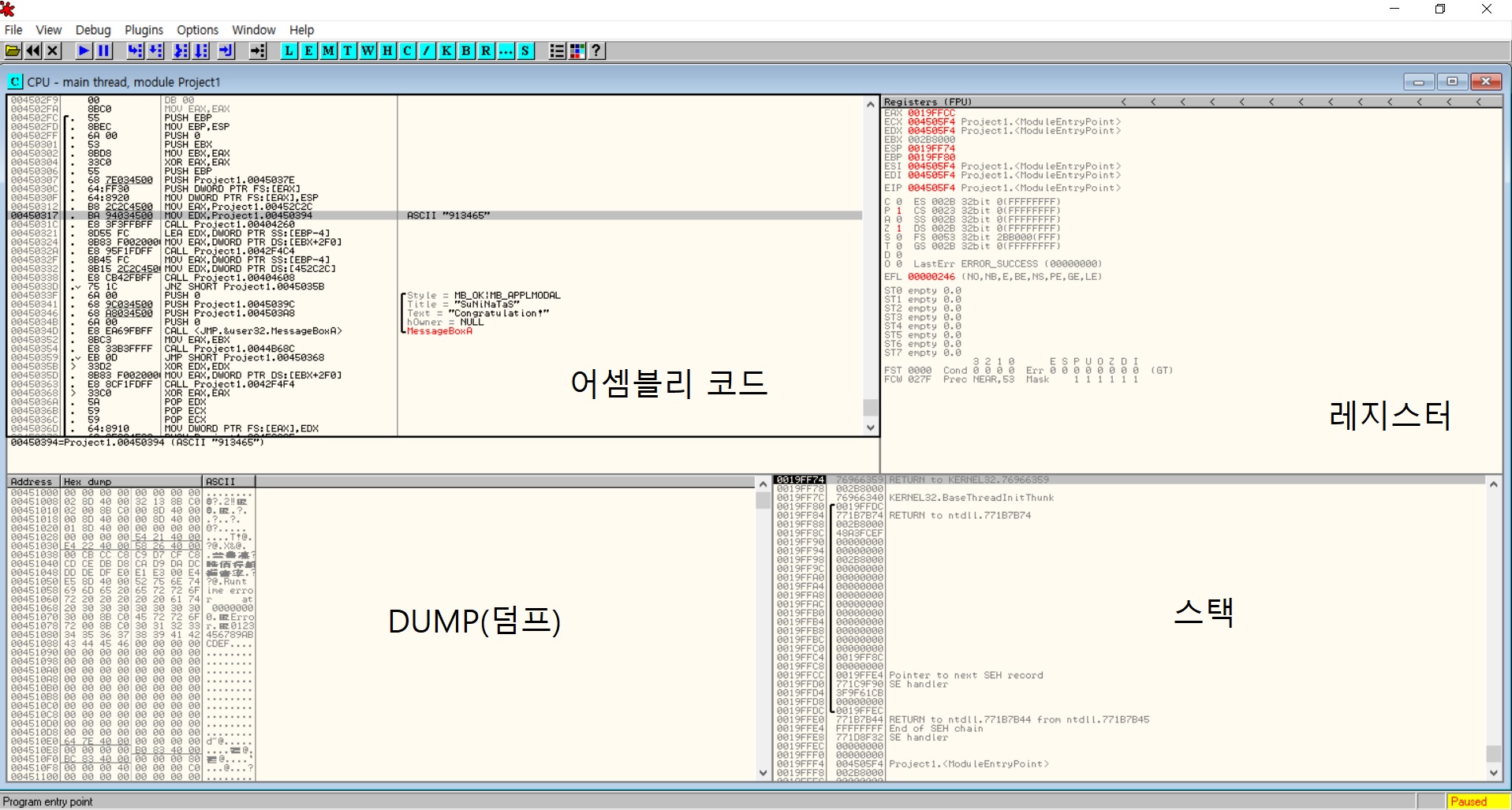

4. 암호 분석(암호 해독)

1) 개요

정규 참여자가 아닌 제3자가 암호문으로부터 평문을 찾으려는 시도

케르히호프의 원리(Kerckhoff's principle) : 암호학에서 암호 해독자는 현재 사용하고 있는 암호 방식을 알고 있다는 전제하에 시도

| 복호화 | 정상적으로 복호화키를 알고 있는 수신자가 암호문을 평문으로 복원하는 과정 |

| 해독 | 복호화키를 모르는 적 또는 암호분석가가 복호화키를 찾아내거나 평문내용을 알아내는 비정상적인 과정 |

2) 암호 분석의 분류

(가) 암호문 단독 공격(COA, Ciphertext Only Attack)

통계적 성질, 문장의 특성 등을 추정하여 해독하는 방법

암호문만 가지고 평문과 키를 찾아내는 방법

(나) 기지 평문 공격(KPA, Known Plaintext Attack)

암호문에 대응하는 일부 평문이 사용 가능한 상황에서의 공격

일정량의 평문에 대응하는 암호문을 알고 있는 상태에서 평문과 키를 찾아내는 방법

(다) 선택 평문 공격(CPA, Chosen Plaintext Attack)

평문을 선택하면 대응하는 암호문을 얻을 수 있는 상황에서의 공격

사용자 암호기에 접근할 수 있어서, 평문에 해당하는 암호문을 얻어 키나 평문을 추정해 해독하는 방법

(라) 선택 암호문 공격(CCA, Chosen Ciphertext Attack)

암호문을 선택하면 대응하는 평문을 얻을 수 있는 상황에서의 공격

암호 복호기에 접근할 수 있어서, 암호문을 선택하면 그 암호문에 대한 평문을 얻어내 해독하는 방법

5. 암호 알고리즘의 안전성 평가

1) 안전성 개념

1. 암호 시스템을 공격하기 위해 필요한 계산량이 매우 커 현실적으로 공격할 수 없는 경우

2. 무한한 계산능력이 있어도 공격할 수 없는 경우

암호 해독 비용이 암호화된 정보의 가치를 초과

암호 해독 시간이 정보의 유효 기간을 초과

2) 암호기술 평가

암호 알고리즘 평가(Crypto Algorithm) // ex) AES, FIPS 107

암호 모듈 평가(Crypto Mdoule) // ex) 암호 모듈, FIPS 140-2

정보보호제품 평가(Security Product) // ex) 침입차단제품, Common Criteria

응용시스템 평가(Application System) // ex) 항공관제 시스템

3) 암호제품 평가체계

CC(Common Criteria) 기반의 정보보호제품 평가

4) 암호모듈의 안전성 평가(CMVP)

6. 지적 재산권 보호

(1) 디지털 저작권 권리

1) 스테가노그래피(Steganography)

"감추어진 기록(covered writing)"

메시지의 내용을 은폐하는 것을 의미

2) 디지털 워터마킹(Digital Watermarking)

원본의 내용을 왜곡하지 않는 범위 내에서 혹은 사용자가 인식하지 못하도록 저작권 정보를 삽입

3) 핑거프린팅(Fingerprinting)

구매자의 정보를 삽입하여 불법 배포 발견 시 추적 가능할 수 있게 하는 기술

4) 디지털 저작권 관리(DRM, Digital Rights Management)

디지털 콘텐츠 소유자가 자신의 콘텐츠에 대한 접근을 자신 또는 자신의 위임자가 지정하는 다양한 방식으로 제어할 수 있게 하는 기술적인 방법 또는 방법의 집합을 의미한다.

DRM 구성요소

1. 메타데이터(Metadata) : 콘텐츠 생명주기 범위 내에서 관리되어야 할 각종 데이터의 구조 및 정보

2. 패키지(Packager) : 보호 대상인 콘텐츠를 메타데이터와 함께 Secure Container 포맷으로 패키징 하는 모듈

3. 시큐어 컨테이너(Secure Container) : DRM의 보호 범위 내에서 유통되는 콘텐츠의 배포 단위

4. 식별자(Identifier) : 콘텐츠를 식별하기 위한 식별자

5. DRM 제어기(DRM Controller) : 콘텐츠를 이용하는 사용자의 PC 또는 디바이스 플랫폼에서 콘텐츠가 라이센스에 명시된 범위 내에서 지속적으로 보호될 수 있도록 프로세스 제어

DRM 모델

콘텐츠 제공자(Content Provider)

콘텐츠 배포자(Distributer)

콘텐츠 소비자(Content Consumer)

클리어링하우스(ClearingHouse)

*출처:[알기사] 2019 정보보안기사&산업기사

*해당 블로그는 개인적인 공부와 정보 공유를 위해 만들었습니다.

'자격증 > 정보보안기사' 카테고리의 다른 글

| [정보보안기사 PART 02] 암호학 - 전자서명과 PKI (0) | 2020.04.18 |

|---|---|

| [정보보안기사 PART 02] 암호학 - 해시함수와 응용 (0) | 2020.04.17 |

| [정보보안기사 PART 02] 암호학 - 비대칭키 암호 (0) | 2020.04.17 |

| [정보보안기사 PART 02] 암호학 - 대칭키 암호 (0) | 2020.04.06 |

| [정보보안기사 PART 01] 정보보호 개요 (4) | 2020.04.03 |