[SuNiNaTaS(써니나타스)] 2번 문제 풀이

오늘은 2번 문제를 풀었다. 사실 9번을 풀려고 했으나, 2번과 3번을 빼놓고 문제를 풀면 빈 공간이 생기는 찝찝함 때문에 2번을 풀게 되었다.

2번 문제를 들어가면 아래와 같은 화면을 보게 된다. 'ID'와 'PW'를 입력해서 'Join' 버튼을 누르는 것 같다. 이 화면만 보기엔 아무것도 얻을 수 없기에 페이지 소스코드를 확인해 봤다.

'F12'를 눌러서 소스코드를 확인해 보니, 힌트가 바로 보였다.

Hint : Join / id = pw

힌트를 보면 id와 pw가 같다고 한다. 그래서 한번 같은 값을 넣어봤다.

'ID'와 'PW' 값에 동일한 값 1 을 넣어봤는데 아래와 같은 팝업창이 보였다. 내가 무엇을 놓치고 있는 것 같았다. 그래서 다시 페이지 소스코드를 들어가서 놓치고 있는 부분을 다시 확인해봤다.

스크립트를 확인해보니 'chk_form()'이라는 함수가 있었다. 해당 소스를 해석해보면 id와 pw이 같은 값일 시 아까 팝업창으로 보았던 "You can't join! Try again" 문구가 출력될 것이고, 다른 값일 시 문제가 풀리는 것이다.

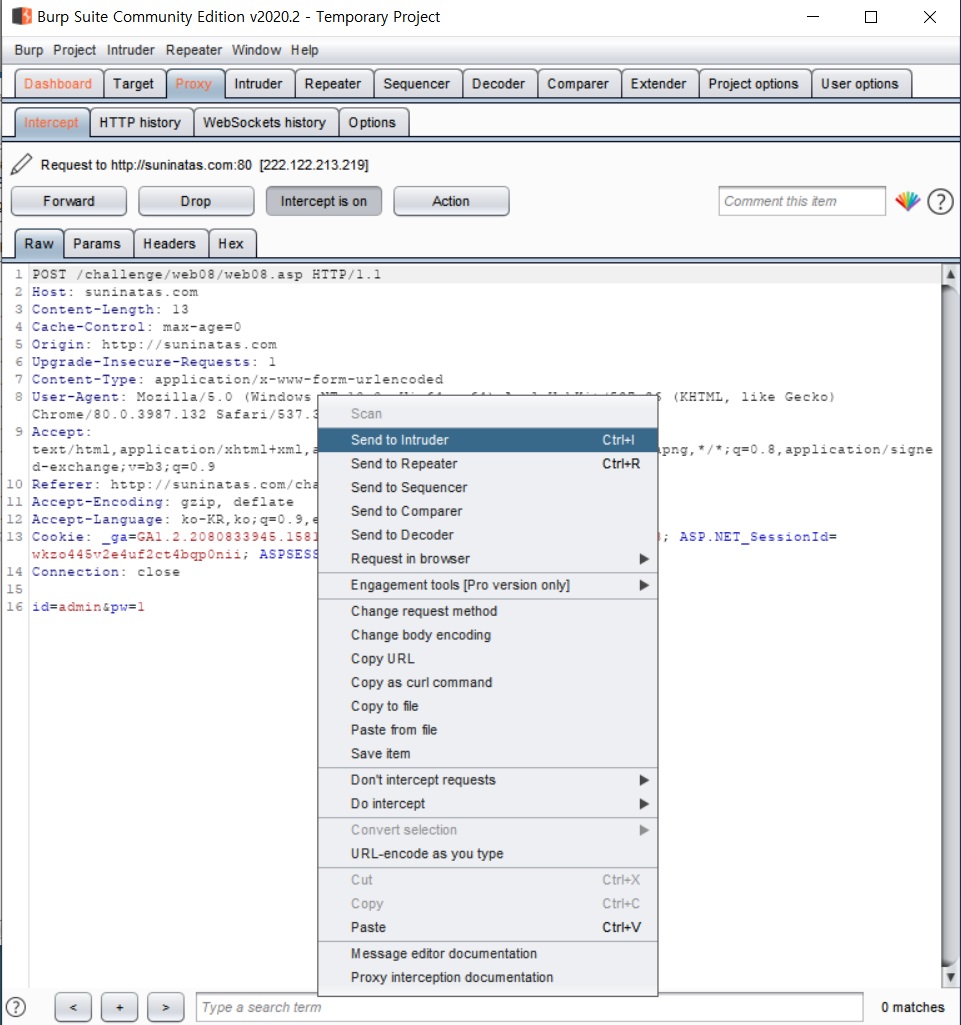

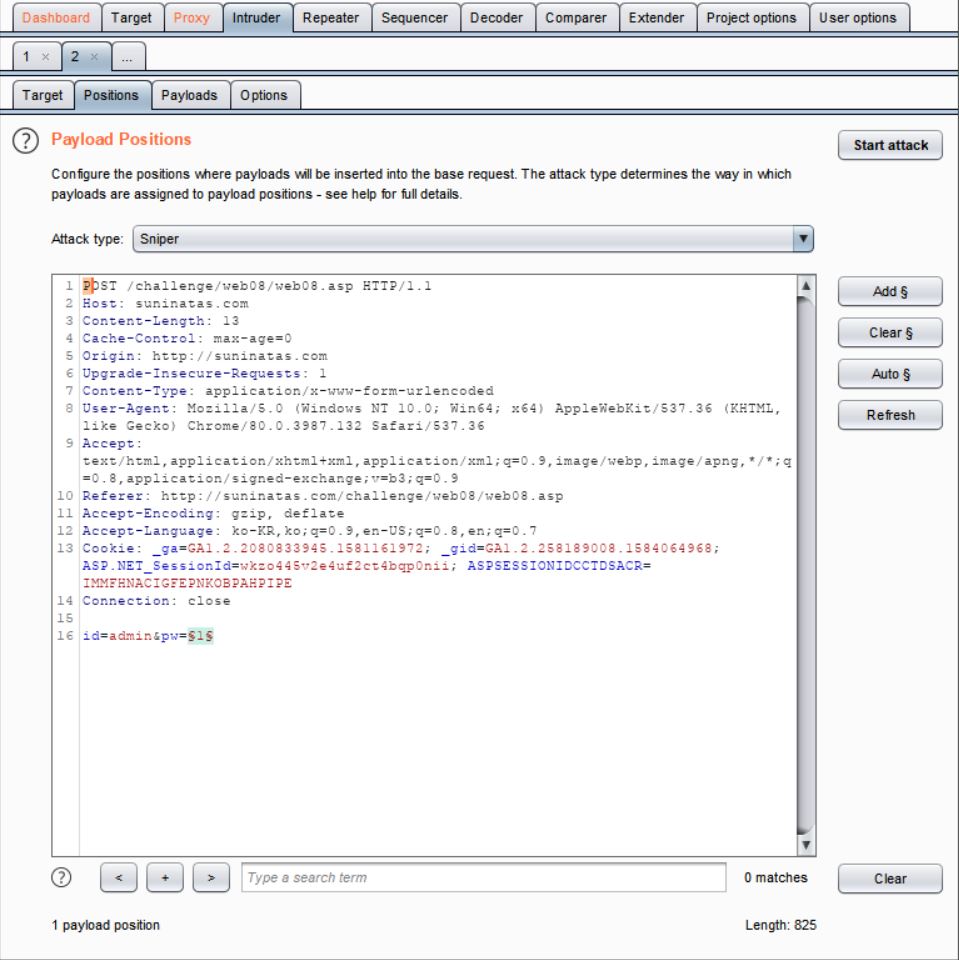

아까 힌트에서는 id와 pw 값이 같을 경우라고 했고, 스크립트에선 다를경우 문제가 풀린다고 했다. 그러면 우회하는 방법을 통해서 문제를 풀어야 한다. 나는 'F12'에 있는 'Console' 기능을 이용했다.

우선 'ID'와 'PW' 값에 동일한 숫자(1)를 넣고 'Console'창에 "document.web02.submit()"을 입력한 다음 엔터를 눌렀다.

1. ID와 PW에 동일한 값을 입력

2. Console 창에 "document.web02.submit()" 입력

3. 엔터(Enter)

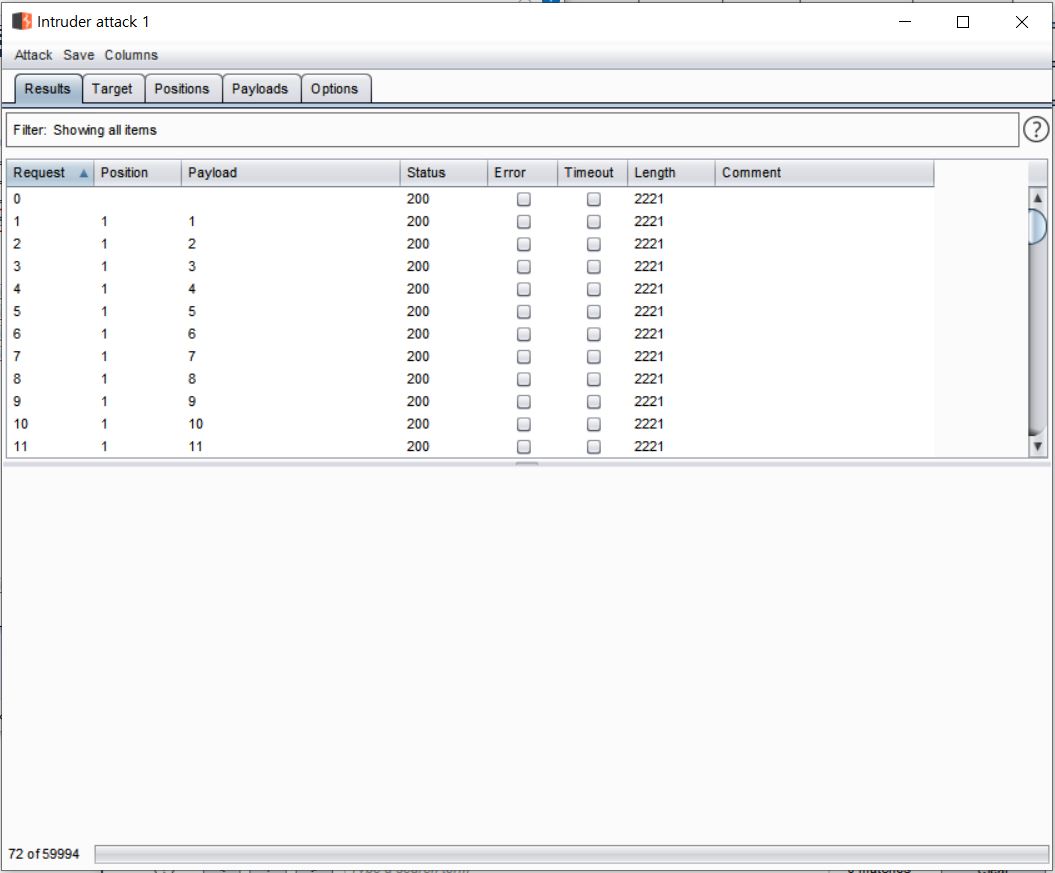

해당 방법으로 키값을 쉽게 구할 수 있었다.

곧바로 키값을 입력하니 아래와 같은 팝업창으로 축하해주었다.

점수 획득! 점수가 올라가는 것을 보니 뿌듯함도 밀려온다!

*해당 블로그는 개인적인 공부와 정보 공유를 위해 만들었습니다.

'공부 > Suninatas' 카테고리의 다른 글

| [SuNiNaTaS(써니나타스)] 16번 문제 풀이 (8) | 2020.03.18 |

|---|---|

| [SuNiNaTaS(써니나타스)] 3번 문제 풀이 (2) | 2020.03.16 |

| [SuNiNaTaS(써니나타스)] 8번 문제 풀이 (4) | 2020.03.14 |

| [SuNiNaTaS(써니나타스)] 7번 문제 풀이 (3) | 2020.03.13 |

| [SuNiNaTaS(써니나타스)] 6번 문제 풀이 (8) | 2020.03.12 |