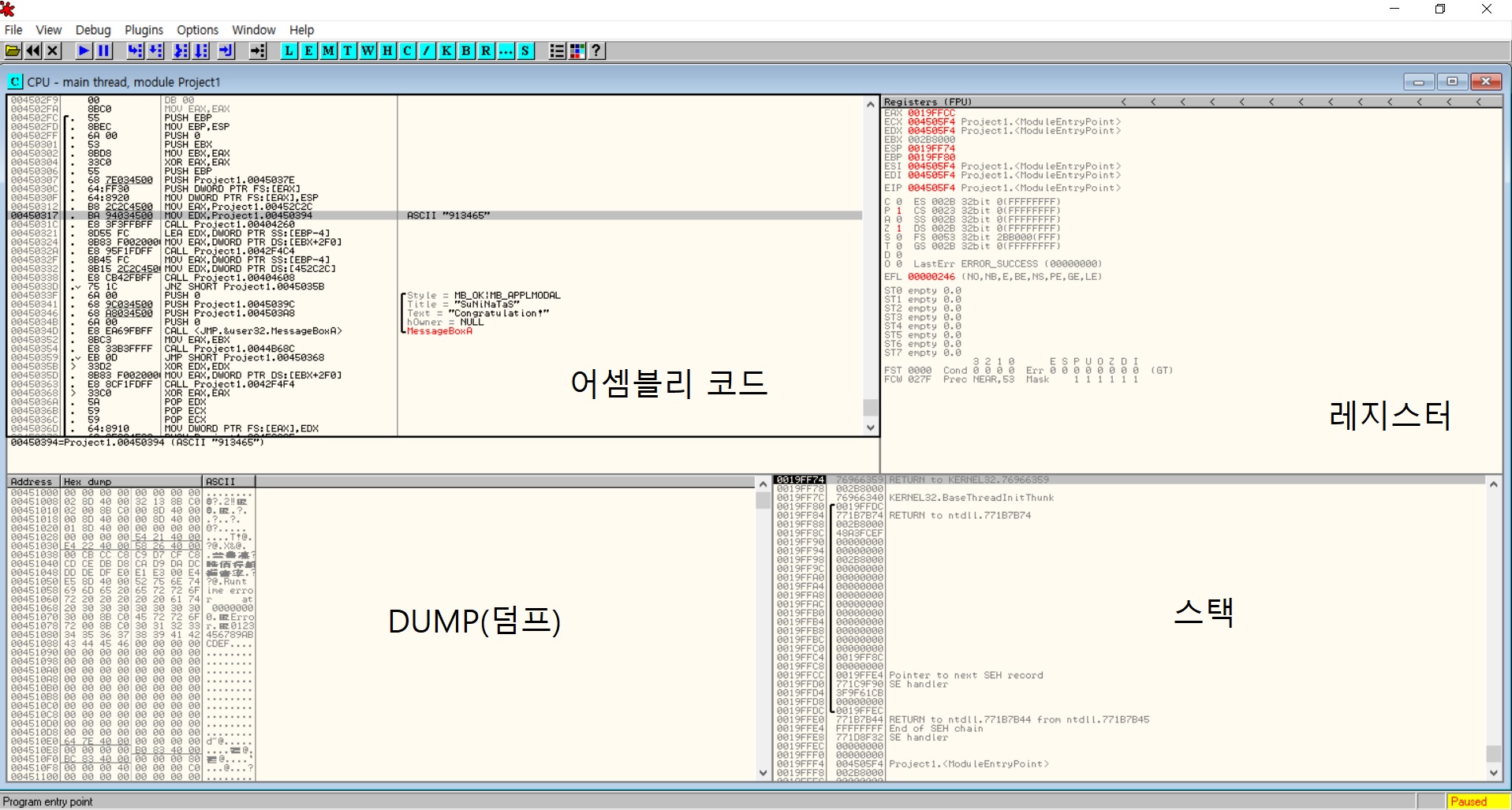

[SuNiNaTaS(써니나타스)] 26번 문제 풀이

오늘은 오랜만에 써니나타스 문제를 풀어보았다.

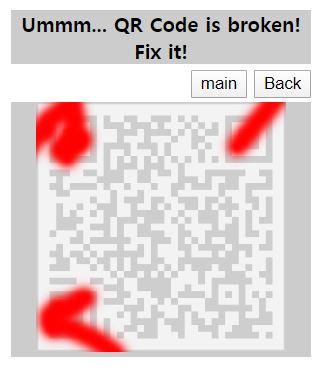

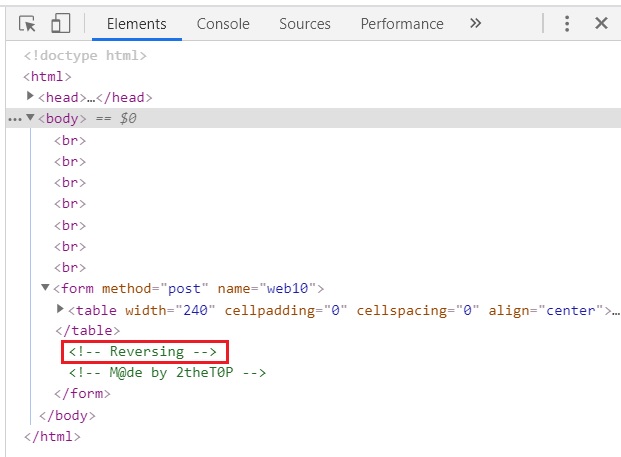

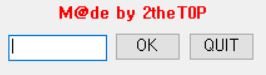

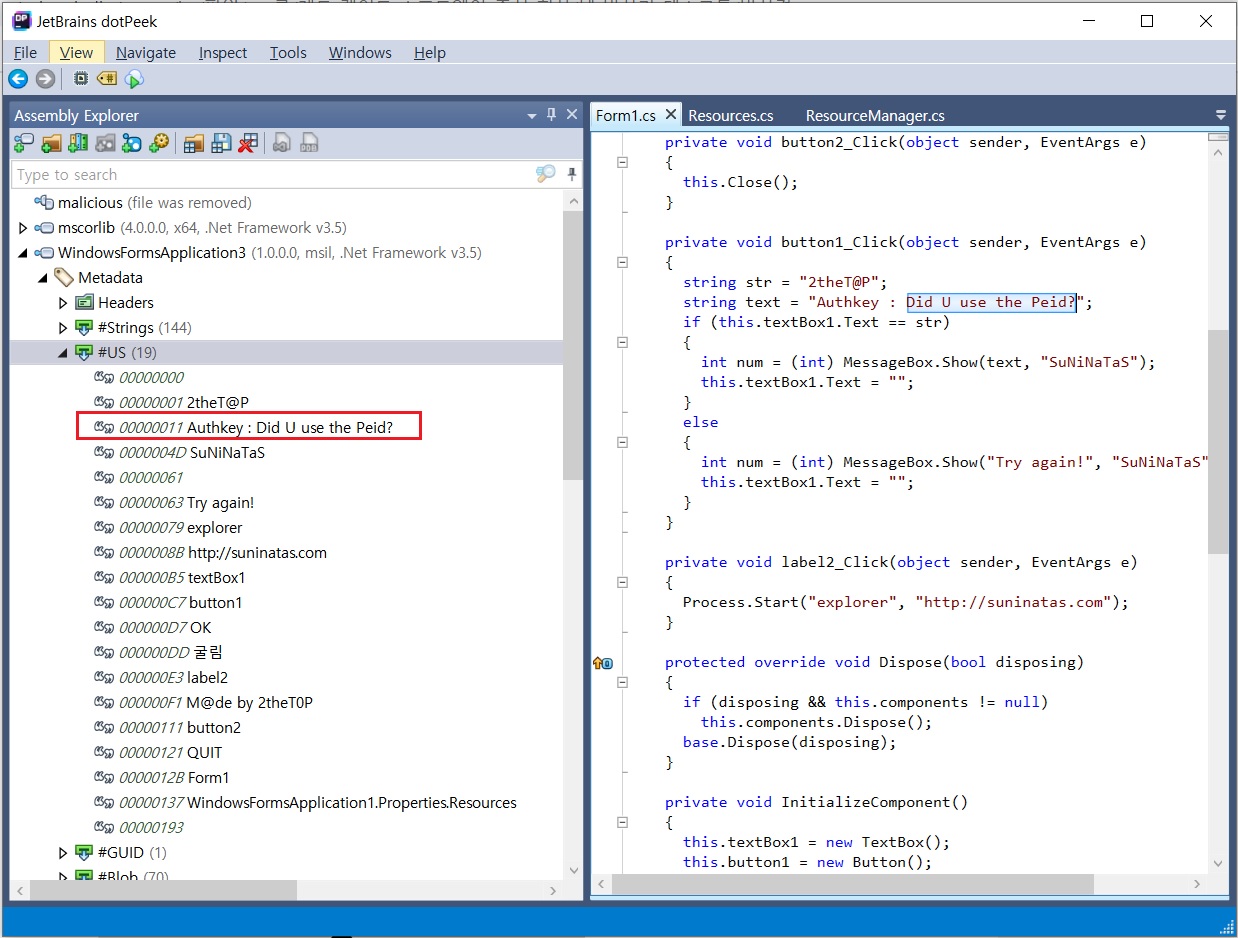

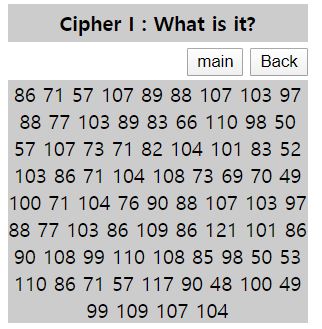

26번 문제는 아래와 같다

제목 비슷한 곳을 보니 "Frequency analysis(빈도분석)"라고 적혀있다.

암호학에서 빈도분석이란?

평문과 암호문에 사용되는 문자 또는 문자열의 출현빈도를 단서로 이용하는 암호해독법을 말한다.

(출처: 위키백과)

정확하게 이해한지 모르겠지만, 문자의 출현빈도에 따라서 단어 또는 언어가 바뀌는 것 같았다.

그래서 나는 빈도분석을 자동으로 해주는 사이트를 이용해서 문제를 풀어냈다.

quipqiup - cryptoquip and cryptogram solver

quipqiup.com

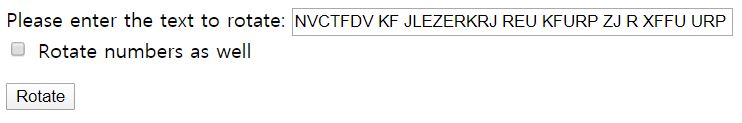

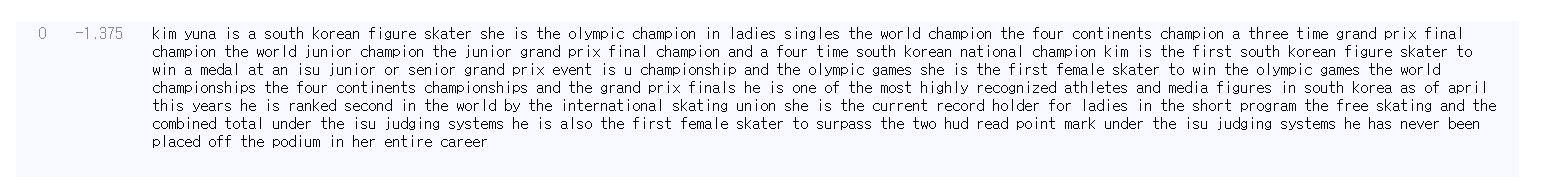

해당 사이트에 들어가서 문제에 있던 글을 옮겨 넣었다.

"Solve"을 눌러주면 아래와 같이 변환되는 것을 알 수 있다.

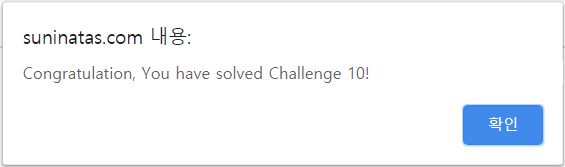

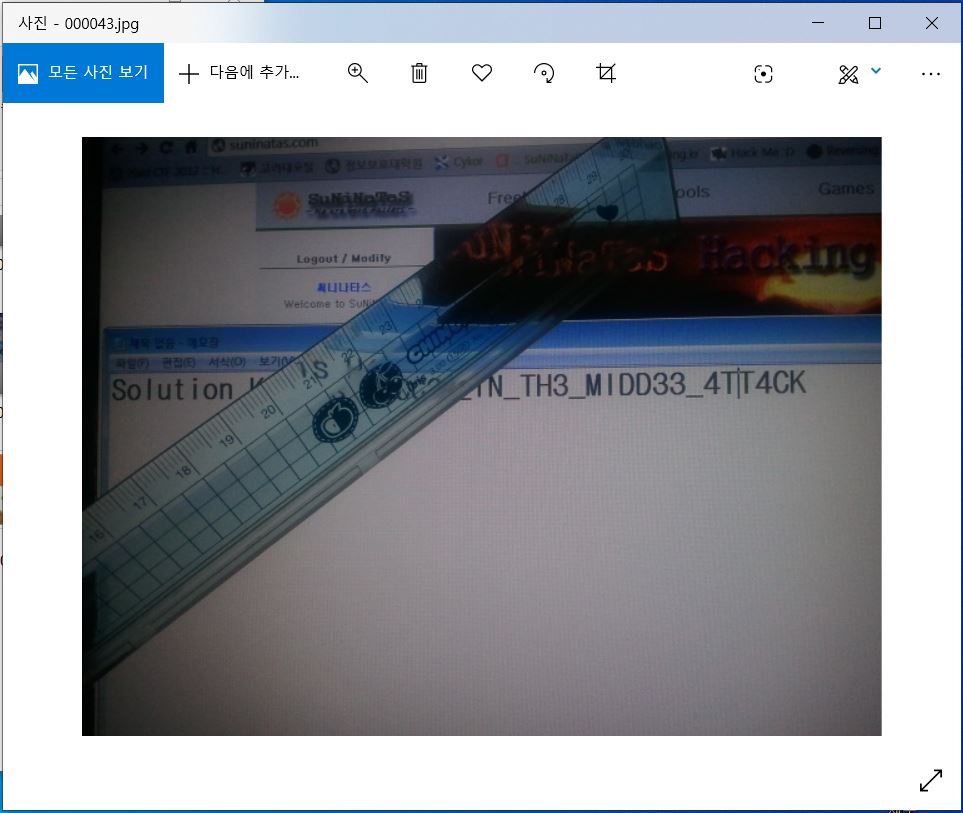

정답(kimyuna)을 집어 넣으니 아래와 같이 문제가 풀렸다!

*해당 블로그는 개인적인 공부와 정보 공유를 위해 만들었습니다.

'공부 > Suninatas' 카테고리의 다른 글

| [SuNiNaTaS(써니나타스)] 17번 문제 풀이 (4) | 2020.03.30 |

|---|---|

| [SuNiNaTaS(써니나타스)] 19번 문제 풀이 (0) | 2020.03.29 |

| [SuNiNaTaS(써니나타스)] 9번 문제 풀이 (0) | 2020.03.25 |

| [SuNiNaTaS(써니나타스)] 10번 문제 풀이 (0) | 2020.03.23 |

| [SuNiNaTaS(써니나타스)] 21번 문제 풀이 (0) | 2020.03.21 |